Redes Wi-Fi

Como se van a trabajar con múltiples tarjetas de red, como todos los comandos tienen una versión con variables, para que sea más fácil y rápido modificar la información.

Conceptos generales

Tabla del protocolo Wi-Fi IEEE 802.1

802.11ax

2,4 o 5 GHz

20, 40, 80, 160 MHz

802.11ac wave2

5 GHz

20, 40, 80, 160 MHz

802.11ac wave1

5 GHz

20, 40, 80 MHz

802.11n

2,4 o 5 GHz

20, 40 MHz

802.11g

2,4 GHz

20 MHz

802.11a

5 GHz

20 MHz

802.11b

2,4 GHz

20 MHz

Tradicional 802.11

2,4 GHz

20 MHz

Seguridad en redes inalámbricas

Las redes inalámbricas pueden contar con diferentes tipos de seguridad, ante los cuales, variarán los ataques a realizar.

WPS.

WEP.

WPA/WPA2/WPA3-PSK. (Personal)

WPA/WPA2/WPA3-MGT. (Enterprise)

Comandos generales

Para mostrar información sobre las interfaces de red y wifi:

Modo monitor

Para la gran mayoría de las pruebas, es necesario tener la interfaz de red en modo monitor y para ello será necesario utilizar una tarjeta wifi compatible con ello.

El modo monitor permite capturar paquetes, de esta forma, es posible obtener información de los puntos de acceso y clientes conectados, entre otros detalles.

Para realizar la captura de paquetes, es necesario cambiar la interfaz a modo monitor (o modo promiscuo). Por defecto, se suele encontrar en modo managed.

Para cambiar el modo de una interfaz, por ejemplo, la wlan0 a modo monitor, se realizarán las siguientes acciones:

Tomar como variable IFACE el nombre de la interfaz de red que se quiera modificar. (ej: wlan0)

Deshabilitar la interfaz de red.

Cerrar (mata 🔪🔪🔪) los procesos de red (sí, te vas a quedar sin internet 🕯️ asegurate de haber instalado antes las herramientas que necesitarás).

Cambiar la interfaz a modo monitor.

Habilitar la interfaz de red.

Mostar información de las interfaces de red inalámbricas.

Por ejemplo, si las redes o SSIDs se encuentran en bandas de 2,4Ghz o 5Ghz, deberemos modificar la configuración de nuestra tarjeta para que trabaje con esa banda y canales correspondientes.

A continuación, se detallan los comandos de acuerdo a las bandas con las que se desee trabajar:

2,4Ghz

5Ghz

Modo managed

Captura de paquetes

Captura básica

Se capturan paquetes utilizando la interfaz de red en cuestión (IFACE) y se guarda la información en un fichero pcap que luego se podrá abrir con wireshark.

Si el nombre del pcap ya existe, se crea un fichero con el mismo nombre seguido de una numeración ascendente, evitando sobreescribir capturas que hayamos realizado anteriormente.

Captura en una banda en concreto

Banda

a:

Bandas

a,byg:

Captura de un ESSID en concreto

Es posible capturar paquetes de un ESSID en concreto haciendo uso de expresiones regulares, esto permitirá focalizar la captura de paquetes en los SSID que tengamos dentro del alcance y guardar la información en un fichero pcap que luego se podrá abrir con wireshark.

Por ejemplo, el comando anterior, realizará una captura utilizando la interfaz wlan0 de todas aquellas redes cuyo SSID coincida con la expresión regular indicada (WIFI_WTF, WIFI_OMG, etc.) y guardará la información en un fichero llamado captura.

Captura de un BSSID en concreto

Tras realizar una primera captura básica donde se pueden observar las redes que se encuentran alrededor, se identifica el/los BSSID (MAC) de la red objetivo y el canal, para realizar una captura solo de información de dicha red (para capturar solo lo que nos interesa y omitir redes fuera del alcance).

Por ejemplo:

Lo mismo, pero con variables:

Deautenticación

Desconectar a todo el mundo o un cliente en específico (ESSID) de un AP.

Para la realización de la mayoría de ataques, cuando no podamos capturar conexiones nuevas en la red, será muy util realizar un ataque de deautenticación controlado contra clientes de la red objetivo con el fin de desconectar a un usuario/cliente de la red objetivo y capturar la información de autenticación de dicho usuario de acuerdo a la seguridad de la red en cuestión.

Por ejemplo, si la red tiene:

WPA-PSK: Se fuerza al usuario a deautenticarse de la red, podremos capturar el handshake.

WPA-MGT: Se fuerza al usuario a deautenticarse y se capturan credenciales con un AP falso.

Si se quiere evitar realizar ataques de deautenticación, es recomendable capturar paquetes antes de que se realicen nuevas conexiones, por ejemplo, al comienzo de la jornada habitual de los trabajadores o al volver de la hora de comida. Para ello, bien se puede madrugar, o dejar una raspberry PI capturando handshakes y/o un AP falso (aquí es donde empieza a ser útil tener mínimo dos tarjetas de red y, además, cuenten con soporte de la frecuencia del AP más cercano a la posición del dispositivo de ataque).

Deautenticación simple

Para realizar un ataque de deautenticación, es necesario conocer:

La MAC del AP del SSID (red objetivo) del cuál se quiere obtener el handshake.

La MAC de un cliente que se encuentre conectado a dicho AP.

Esta información se puede obtener de la siguiente forma:

Realizar una captura básica para obtener información de las redes cercanas. [Captura básica]

Obtener la MAC de la red objetivo. [Captura de un ESSID en concreto]

Realizar una captura del AP con la MAC obtenida. [Captura de un BSSID en concreto]

Seleccionar la MAC del cliente que se desea deautenticar.

Utilizar airplay-ng para deautenticar al usuario, repetir todas las veces que se considere necesarias para obtener el handshake o credenciales. Si no se consigue obtener un handshake, ponerse en medio o acercarse al cliente objetivo.

Obtención del handshake o credenciales.

De acuerdo a los pasos mencionados anteriormente:

Capturar de redes cercanas o directamente nuestra red objetivo:

Conociendo la MAC (BSSID) de la red objetivo, se realiza una captura de paquetes de dicha red. Aquí pueden pasar dos cosas:

Se realiza una nueva conexión por parte del cliente y se consigue capturar el handshake o credenciales.

Forzamos la nueva conexión del cliente usando la MAC del dispositivo que se quiera deautenticar para capturar el handshake en cuanto se intente conectar al AP (ir al punto 3).

Se realiza la deautenticación del cliente objetivo mientras se capturan paquetes del AP (BSSID) o red (ESSID) en cuestión.

Si se conoce que solo hay un AP en la red, será interesante hacerlo solo de este o del AP más cercano a nuestra posición, esto se puede saber por la potencia de la señal.

En cambio, si la red tiene múltiples AP's, será interesante realizar una captura del ESSID, con el fin de abarcar todos los AP's correspondientes a la red objetivo y tener mayor probabilidad de capturar el handshake.

Mientras se realiza una captura del AP o red (con el comando del punto 2), desde otra terminal se ejecuta el siguiente comando para forzar la deautenticación del cliente:

Lo mismo, con variables:

Realizar la deautenticación hasta obtener un handshake o credenciales. Si no se consigue un resultado favorable, habrá que colocarse físicamente entre el AP y la víctima, a mayor cercanía, más probabilidades de capturar los paquetes.

Deautenticación múltiple

Si se realiza la deautenticación anterior para múltiples usuarios, se puede causar una denegación de servicio en masa.

Obtener nombres de redes ocultas - Hidden SSIDs

Es posible obtener el nombre de redes ocultas si se capturan paquetes de conexiones de clientes a esta red.

Por ejemplo, se identifican las redes disponibles, y posteriormente, se capturan paquetes del BSSID del que se desee obtener el nombre.

Una vez se conecte un usuario, bien de forma trivial o por medio de forzar una nueva conexión deautenticando al usuario, se obtendrá el nombre de la red.

Cracking

Diccionarios

Crunch

Hashcat

Para el cracking de contraseñas desde los pcap capturados, se puede realizar un:

Ataque por diccionario.

Ataque de fuerza bruta.

Para el ataque por diccionario:

Para el ataque por fuerza bruta:

Una vez se obtenga la contraseña, se puede visualizar con el siguiente comando:

Resumen de ataques

[DoS] Denegación de servicio.

Ataque de deautenticación.

Saturación de APs.

[Cracking] Fuerza bruta.

WEP.

WPA-PSK.

Captura de handshake (4-way).

Nueva conexión.

Deautenticación.

Captura de PMKID.

WPS pin.

WPA-MGT.

Captura de nombres de usuario.

Fuerza bruta para obtención de credenciales.

[Fake AP] AP falso.

Red abierta.

Portal cautivo y captura de credenciales.

WPA-PSK.

Captura de handshake y cracking.

WPA-MGT.

Captura de credenciales corporativas.

Captura de nombres de usuarios.

Captura y falsificación de certificados.

[Otros] KARMA, MANA, Loud Mana, Known beacon.

Red abierta.

Portal cautivo y captura de credenciales.

WPA.

Captura de handshake.

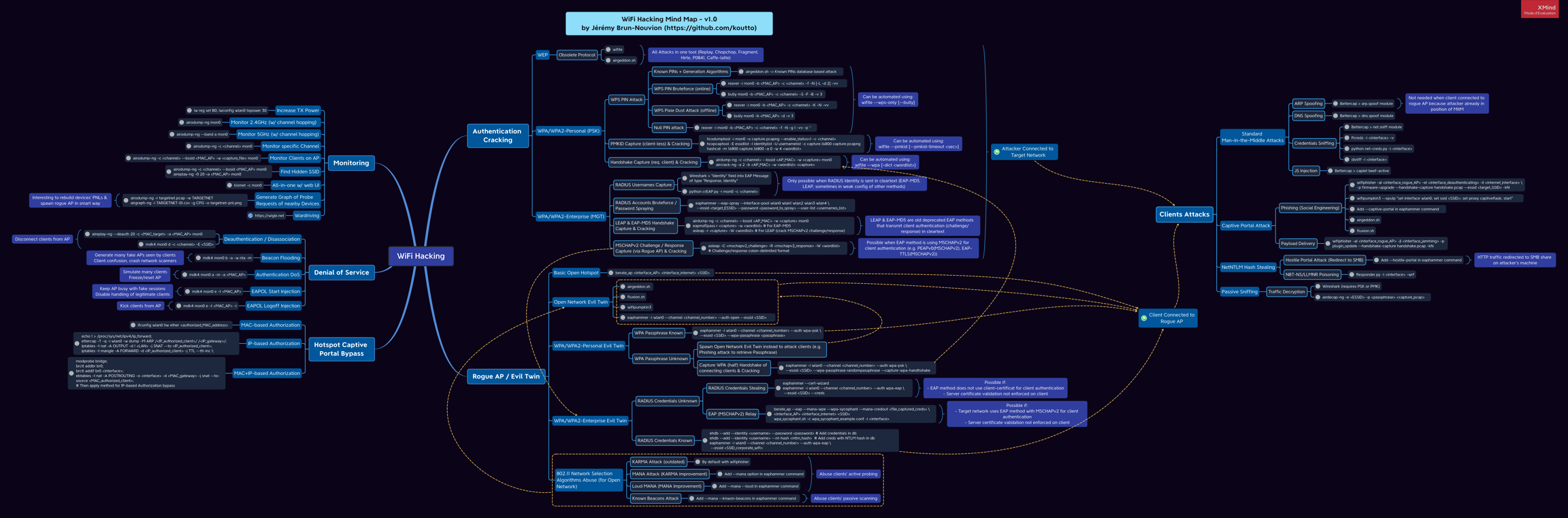

Para la adaptación de los ataques de acuerdo a la casuística con la que nos encontremos y la seguridad de las redes objetivo, es muy útil utilizar el siguiente mapa para determinar el flujo de ataque y llevar un mejor control de las pruebas:

https://github.com/koutto/pi-pwnbox-rogueap/blob/main/mindmap/WiFi-Hacking-MindMap-v1.pdf

WEP

WEPWPA/WPA2-PSK

WPA2-PSK / Red personalWPA/WPA2-MGT

WPA2-MGT / Red corporativaWPA3

WPA3Referencias

Última actualización